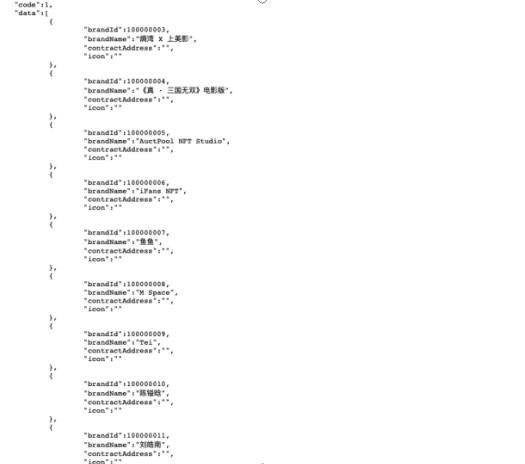

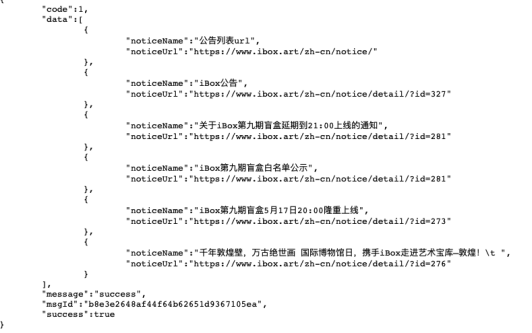

对<我的>页面进行抓包,URL 固定为https://api-app.ibox.art/nft-mall-web/v1.2/nft/product/getCollectionListByUidV3?page=1&pageSize=20&type=1&uid=12099093

其中 page 代表小分页,uid 为用户 id

对藏品列表抓包发现其请求地址可以在网页直接返回

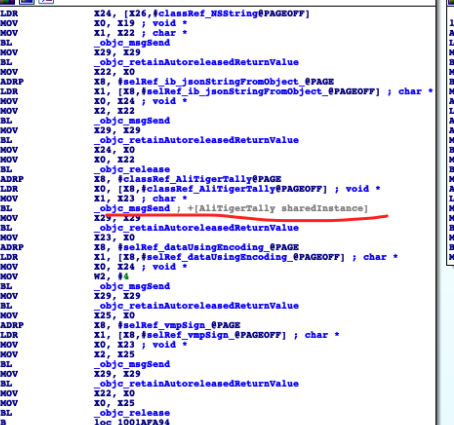

续分析请求协议对比几条请求发现wtoken 才为真正的设备指纹,之前找到 ib-device-id 并不是唯一标识,只是存储在手机 keychain 里的唯一标识

对wtoken 进行深入分析,发现其为 AliTigerTallys 生成,里面包含里设备信息,设备风险环境检测

其加密大概步骤为调用 initavmp.->初始化加解密等方法->读取某个文件->avmpSign->检测手机环境->获取设备信息->加密设备信息->app 请求参数与加密后设备组合并计算 SHA1 值->进入虚拟机加密 SHA1 值,返回加密后的值与输入参数+设备信息组合(Wtoken)

其作用类似于我们的 gettoken withsid

wtoken 对于 App 即为重要,根据推测,如果更改wtoken 可以直接进行请求,从而达到抢单等的目的

下一步将会针对 wtoken 进行分析,尝试还原其加解密的算法.

文章仅供学习使用,如需转载请联系zy_brian@qq.com

Comments | NOTHING